零信任是什么?云涌零信任是如何解决网络安全实际问题的

- 分类:云涌新闻

- 作者:

- 来源:

- 发布时间:2021-03-26

- 访问量:3756

零信任是什么?云涌零信任是如何解决网络安全实际问题的

【概要描述】

零信任网络的模型是约翰·金德维格在2010年创建的,当时他还是烟酒机构Forrester的分析师。如今11年过去了,随着零信任的支撑技术逐渐成为主流,防护企业系统及数据安全的压力也越来越大,再加上网络攻击演变得更加复杂,零信任模型也在CIO、CISO和其他企业高管中间越加流行了。

时至今日,零信任已经不再冷门。但是还有很多人不太理解零信任,那零信任是什么呢?

「零信任」是一种安全理念,它建立在一个简单的、众所周知的前提之上:不信任网络内部和外部的任何人/设备/系统;不信任传统网络边界保护,而代之以微边界保护。零信任要求将用户的访问权限限制为完成特定任务所需的最低限度,在组织内部重构以身份为中心的信任体系和动态访问控制体系,建立企业全新的身份边界,即微边界。零信任的关键在于控制对数据的访问权限,而与数据所在的位置无关,与访问发起者的位置无关。零信任的做法是先信任,后连接,只有通过动态的认证和授权,才可能发起对数据资源的访问连接,这和传统网络安全先连接后信任的方法有主要区别。

随着零信任概念的不断普及,大部分人对于零信任的了解还停留在概念层面,知道零信任有哪些能力,但不知道零信任到底怎么解决实际问题的。

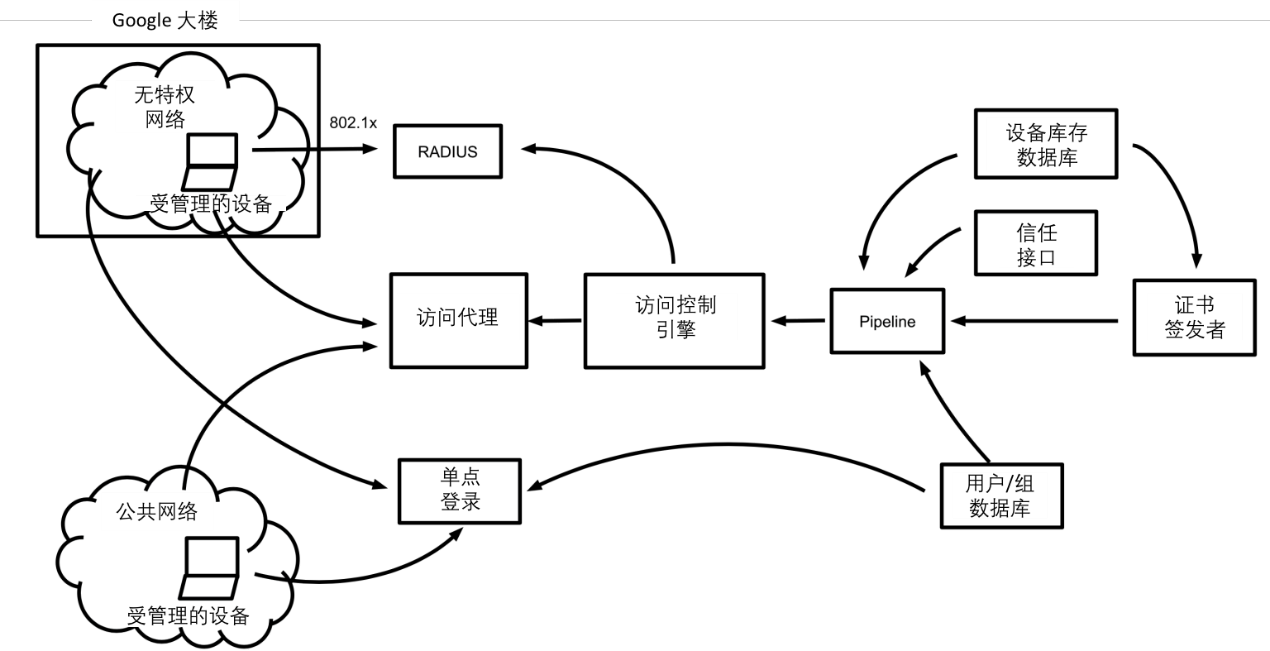

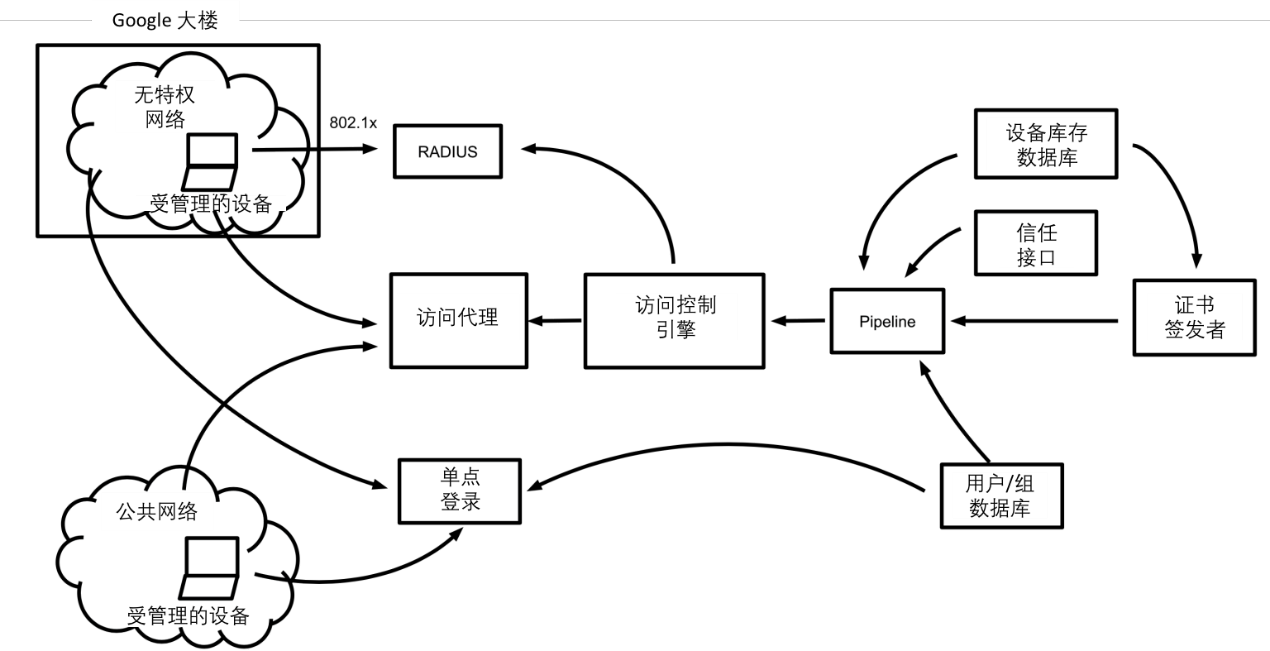

图片来源:BeyondCorp: A New Approach to Enterprise Security, Google

其实,零信任本身是非常落地的,零信任架构BeyondCorp就是谷歌公司根据自身的攻防实践总结出来的,且一直沿用至今,可谓效果显著。谷歌将BeyondCorp项目的目标设定为“让所有谷歌员工从不受信任的网络中不接入VPN就能顺利工作”。尽管听起来像是要解决远程接入的安全问题,BeyondCorp实际上是抛弃了对本地内网的信任,进而提出了一个新的方案,取代基于网络边界构筑安全体系的传统做法。BeyondCorp的落脚点是网络不可信,因而在于对人和设备的管理、认证、授权和访问控制;而“零信任模型”着眼的是网络流量不可信,从而着眼的是对不同网络流量的隔离,并分别进行安全扫描和处理。

接下来,我们以一个黑客的视角,来看看是如何攻击公司网络获得机密的(改编自Ed Skoudis 的《黑客攻防演习》中的案例)。

大家好,我叫H(Hacker简称),是从事三年的职业黑客,平时的爱好除了在网上冲浪,就是四处周游,酷爱挑战极限运动,这大概也是我从事黑客的原因吧。有一天,一个戴着墨镜身着西装的中年男士找到我,也不罗嗦,直接提出需要我拿到G公司的“命根子“——Sofer软件新版本的全部源代码,事成之后便会支付给我大笔现款。且不管对方是谁,无非是涉及到商业竞争,反正报酬异常丰厚,干就完了。

事先我就知道G公司的网络安全产品是业界闻名的,所以入侵会有一定的难度,而且安全公司与政府的关系都不错,所以我也深知工作的危险性。只有做到不留任何痕迹才是完成任务并保护好自己的唯一方式。于是,我通过网上搜索,查询到G公司所有的Sofer软件的源代码都存储在公司网络上的源代码仓库内,而且源代码管理是公司的核心秘密,网络由复杂的安全网关保护,别说是外部人员,即使内部人员进入也是关卡重重,更别说我要做到不留痕迹了,简直是难于上青天。

但值得庆幸的是,我了解到G公司的员工遍及多个国家,作为高科技的软件公司,很多编程人员习惯在家办公,他们通过VPN连接到公司,经过简单的用户名和密码验证后就可以访问公司内部网络资源,不仅可以收发公司邮件,还可以处理公司业务,而且很多程序员每天都会下载需要编辑的源代码文件,然后上传。这便给了我可乘之机。

H把他的工作做了如下安排:

准备阶段

为了掩藏自己,我找到了一个不错的位置作为工作场所,通过某小学旁边的网络可以无线接入访问互联网,接入网络之后便通过Nessus漏洞扫描器,搜索到南京一所大学里有个被木马感染的Web服务器,由于安装木马的那个家伙没有好好保护自己的“果实“,所以我不费吹灰之力便猜到了密码,并抢占了这台服务器的控制权;接下来,我又在深圳的一家商业网站上找到了一台很”弱智“的Linux服务器,上面还有个MYSQL数据库,我毫不犹豫地纳入囊中,这样我便有了两个可以指挥的“冲锋战士”,自己就可以退居二线,运筹帷幄。

侦查阶段

其实这期间我也下了不少功夫,比如学习G公司的网站,而且通过在各种互联网博客、论坛等新媒体平台搜寻,找到了大部分G公司员工发表的文章,虽然文章大部分都是一些技术交流以及非商业性质的讨论与建议,偶尔也有涉及到公司网络结构的文章,但是我更关心的是,他们都留下了真实的邮箱地址,所以我很快便猜出了G公司邮箱的命名规则,还意外找到了公司部分销售机构的通讯录,在收集了大约200个G公司的邮箱地址后,我开始准备下一个阶段的工作了。

钓鱼阶段

既然是钓鱼,我得先准备鱼饵,我发现大多数码农都有上班时间玩游戏的爱好,正好我手里有一款不错智力攻关型的游戏软件,以前是自己在无聊的时候编写的,从没有给人看过,也就平常自己玩玩,现在正好派上用场。于时我把这款游戏放到深圳的那台服务器上,然后申请注册了一个网络域名,在服务器上开启游戏下载服务,还建立了所谓的公司服务邮箱,接下来指挥南京的服务器给“精选”出来的20名G公司员工邮箱发出了诱惑邮件,大致就是需要高手来挑战之类的免费试玩游戏,而邮件中的游戏下载链接指向深圳的服务器,当然了,考虑到G公司邮件服务器上的发垃圾过滤功能,我不会给所有人都发邮件。他们在下载游戏的同时,也把我事先采用打包软件工具和游戏软件打包在一起的木马程序一并下载了,而且为了安全起见,这个木马程序是我单独设计的,可以保证不被G公司的反病毒软件发现。

接下来便等鱼儿上钩,果然没多久,就有一个员工下载了游戏,即使对方执行游戏之前用了反病毒软件进行了检查,也没有发现任何问题,他没有注意到的是,游戏开始的同时,我的木马后门程序也开始工作了,就这样,钓鱼完成。

病毒传播

接下来,该员工只要重新建立了与公司的VPN连接,木马就可以通过VPN链路扫描公司网络,找到了一个Windows文件共享目录,里面有很多员工常用的软件,然后把其中有个员工常用文字编辑notepad.exe软件改名为nn.com,再把自身复制后上传为notepad.exe,就这样,木马最后便堂而皇之地从VPN用户传播到了公司内部的网络上。公司其他员工如果调用notepad.exe,木马就先复制自己,再调用nn.com,所以很快,木马病毒在用户感觉不到异常的情况下,开始在G公司网络内部四处传播。

盗号窃取

我的木马还有一个任务就是收集系统内存放密码的文件,通过用户建立新连接的键盘记录,过滤出用户ID和密码,很快南京的服务器上就收集了500多个密码散列,当然,我并没有直接到南京的服务器上去破译这些密码,那样很容易被追查到,而是通过建立网络连接的“中继站”,安装Covert_TCP服务器软件以及选择不容易被怀疑的知名商业网站作为跳点这一系列方式,建立了“TCP ack”弹跃模式的访问通道,使用远程命令方式访问南京的服务器。最终利用破解工具成功获取了50个密码,这里面还包括一些高级管理人员的ID和密码,我利用这些刚破译的密码,成功从南京的服务器上以“合法身份”登录到G公司的VPN网关,并进入内部网络,扫描并找到Sofer软件的位置所在。由于G公司内部网络的安全监控系统很强大,为了避免高频率的发包扫描被安全管理人员发现,我还不忘利用自己手里上万个僵尸机器对G公司的外部网站进行间歇性的DDOS攻击来分散注意力,采用分布式、间歇式的扫描方式,缓慢地探测。所以最终在定位了Sofer软件的位置后,加上有不断提供的“密码支持”,我成功取得了代码仓库的下载权限,没有几天,我便通过间接途径把全部代码逐步下载到自己的系统中。

收尾拿钱

取走源码之后,我还不忘删除自己的入侵轨迹,下达木马自行毁灭的指令,并删除了日志。交货时,看到西装男拿到光盘时惊喜的眼神,我特别有成就感,点着厚厚的钞票,开始计划着自己的夏威夷之旅……

通过这个案例中职业黑客H的“出更”经历来看,我们不难发现G公司在网络安全管理的漏洞:员工网络安全意识薄弱、内网权限划分不合理、安全管理人员忧患意识与防护经验欠缺……以上都为H窃取软件源码提供了先决条件,那么接下来我们就以案例中G公司的网络安全管理漏洞为触点来讲讲云涌零信任是如何解决网络安全实际问题的。

1.钓鱼阶段,针对木马的拦截

即使在员工自行下载木马的情况下,云涌零信任客户端会主动在其进入内网前主动检测到设备的安全能力是否开启以及设备是否处于安全状态,这样便会让木马无所遁形,一经发现便会及时被处理。

2.病毒传播阶段,针对公司内部员工的访问权限问题

由于一般的公司只知道控制边界访问权限,无法防止内网横向访问带来的安全风险,黑客便会通过普通员工的访问权限进入内网,再利用内网某些薄弱的系统做跳板,最终获取到公司内部的网络数据;而云涌零信任则基于用户身份细颗粒度授权,不同职责的用户授予不同内网服务的访问权限。例如不会允许行政部门员工远程访问CRM系统 ,或仅允许合作伙伴访问某一个必要的内网服务等。

3.盗号窃取阶段,针对身份认证

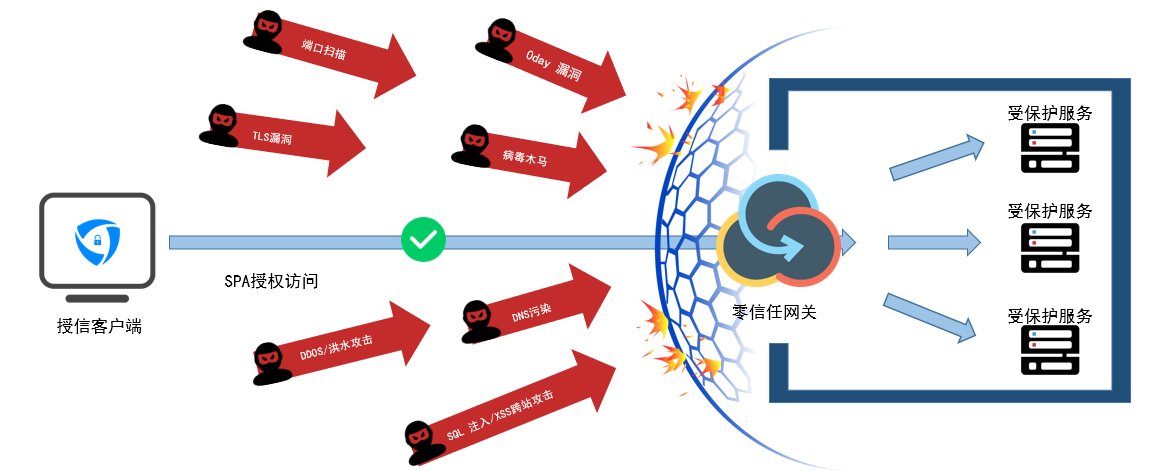

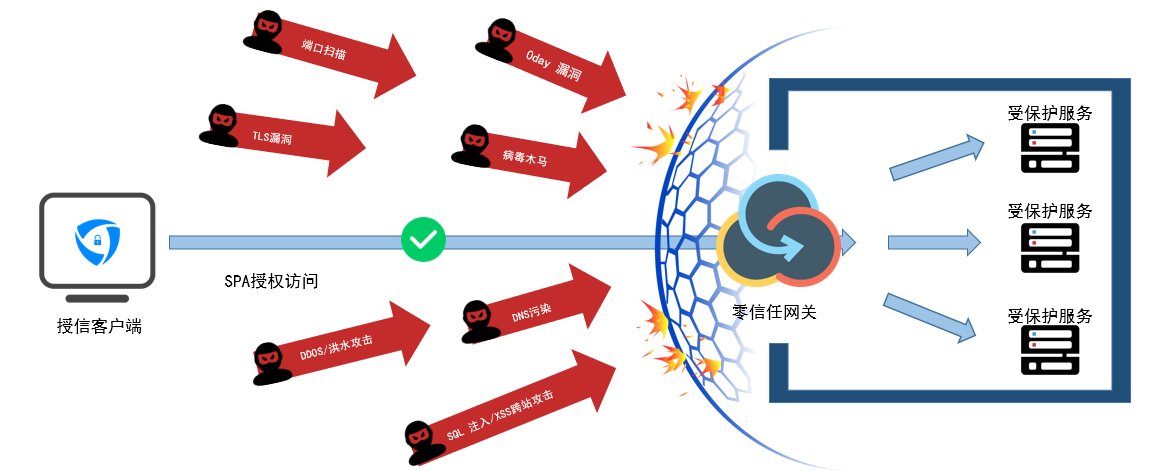

H虽然通过各种复杂手段成功盗取多个账号密码,并最终获得软件下载权限,但是云涌零信任通过SDP软件定义边界,打破传统的网络物理边界,先认证后访问服务隐藏,对未授权用户及设备完全不可见,单包敲门,服务仅对合法身份开放访问端口,此外IAM可增强身份识别与访问管理,基于身份细颗粒度的访问授权最小访问权限控制,做到动态授权与持续审计,这样H即使盗取多个账号也无法通过身份认证,更别提最终窃取软件了。

总而言之,云涌零信任安全管理平台是基于先进的零信任理念即永不信任、始终验证原则,采用SDP软件定义边界网络安全架构,通过服务隐藏及单包敲门技术、细颗粒度最小授权管理及风险动态识别能力,通过微隔离、防数据泄漏等手段,提供安全可靠的网络接入与访问控制,打造平台级的身份与数据安全管控系统,解决企业远程网络接入安全,以及企业工业设备的南北向数据接入安全以及东西向数据访问安全。

云涌零信任安全管理平台除了可广泛应用于远程网络访问与授权管理之外,还可以应用在物联网数据上云、边缘计算设备安全管控等场景。想了解更多关于云涌零信任安全管理平台的内容,请登录网站https://www.yyztn.com/查看,而且还有免费试用平台可供体验,欢迎垂询!

关于云涌

云涌科技是一家以嵌入式技术为背景,提供工业信息安全和工业物联网解决方案的高新技术企业。公司2004年成立,总部位于江苏泰州,在北京、郑州、南京,泰州、深圳设有研发中心。2020年在上海证券交易所科创板成功上市(股票代码688060)。

云涌科技拥有成熟的基于ARM、PowerPC、MIPS、龙芯、飞腾等嵌入式开发平台,具备FPGA密码卡设计,零信任安全架构,可信计算等核心技术。产品包括:基于可信的工业信息安全设备、加密卡及相关密码组件、基于零信任的边缘计算机及工业物联网方案。在能源电力、交通物流、石油石化、智慧城市等行业,云涌科技不断为客户提供更好的产品和技术服务,与客户合作共赢,聚创未来。

- 分类:云涌新闻

- 作者:

- 来源:

- 发布时间:2021-03-26

- 访问量:3756

零信任网络的模型是约翰·金德维格在2010年创建的,当时他还是烟酒机构Forrester的分析师。如今11年过去了,随着零信任的支撑技术逐渐成为主流,防护企业系统及数据安全的压力也越来越大,再加上网络攻击演变得更加复杂,零信任模型也在CIO、CISO和其他企业高管中间越加流行了。

时至今日,零信任已经不再冷门。但是还有很多人不太理解零信任,那零信任是什么呢?

「零信任」是一种安全理念,它建立在一个简单的、众所周知的前提之上:不信任网络内部和外部的任何人/设备/系统;不信任传统网络边界保护,而代之以微边界保护。零信任要求将用户的访问权限限制为完成特定任务所需的最低限度,在组织内部重构以身份为中心的信任体系和动态访问控制体系,建立企业全新的身份边界,即微边界。零信任的关键在于控制对数据的访问权限,而与数据所在的位置无关,与访问发起者的位置无关。零信任的做法是先信任,后连接,只有通过动态的认证和授权,才可能发起对数据资源的访问连接,这和传统网络安全先连接后信任的方法有主要区别。

随着零信任概念的不断普及,大部分人对于零信任的了解还停留在概念层面,知道零信任有哪些能力,但不知道零信任到底怎么解决实际问题的。

图片来源:BeyondCorp: A New Approach to Enterprise Security, Google

其实,零信任本身是非常落地的,零信任架构BeyondCorp就是谷歌公司根据自身的攻防实践总结出来的,且一直沿用至今,可谓效果显著。谷歌将BeyondCorp项目的目标设定为“让所有谷歌员工从不受信任的网络中不接入VPN就能顺利工作”。尽管听起来像是要解决远程接入的安全问题,BeyondCorp实际上是抛弃了对本地内网的信任,进而提出了一个新的方案,取代基于网络边界构筑安全体系的传统做法。BeyondCorp的落脚点是网络不可信,因而在于对人和设备的管理、认证、授权和访问控制;而“零信任模型”着眼的是网络流量不可信,从而着眼的是对不同网络流量的隔离,并分别进行安全扫描和处理。

接下来,我们以一个黑客的视角,来看看是如何攻击公司网络获得机密的(改编自Ed Skoudis 的《黑客攻防演习》中的案例)。

大家好,我叫H(Hacker简称),是从事三年的职业黑客,平时的爱好除了在网上冲浪,就是四处周游,酷爱挑战极限运动,这大概也是我从事黑客的原因吧。有一天,一个戴着墨镜身着西装的中年男士找到我,也不罗嗦,直接提出需要我拿到G公司的“命根子“——Sofer软件新版本的全部源代码,事成之后便会支付给我大笔现款。且不管对方是谁,无非是涉及到商业竞争,反正报酬异常丰厚,干就完了。

事先我就知道G公司的网络安全产品是业界闻名的,所以入侵会有一定的难度,而且安全公司与政府的关系都不错,所以我也深知工作的危险性。只有做到不留任何痕迹才是完成任务并保护好自己的唯一方式。于是,我通过网上搜索,查询到G公司所有的Sofer软件的源代码都存储在公司网络上的源代码仓库内,而且源代码管理是公司的核心秘密,网络由复杂的安全网关保护,别说是外部人员,即使内部人员进入也是关卡重重,更别说我要做到不留痕迹了,简直是难于上青天。

但值得庆幸的是,我了解到G公司的员工遍及多个国家,作为高科技的软件公司,很多编程人员习惯在家办公,他们通过VPN连接到公司,经过简单的用户名和密码验证后就可以访问公司内部网络资源,不仅可以收发公司邮件,还可以处理公司业务,而且很多程序员每天都会下载需要编辑的源代码文件,然后上传。这便给了我可乘之机。

H把他的工作做了如下安排:

准备阶段

为了掩藏自己,我找到了一个不错的位置作为工作场所,通过某小学旁边的网络可以无线接入访问互联网,接入网络之后便通过Nessus漏洞扫描器,搜索到南京一所大学里有个被木马感染的Web服务器,由于安装木马的那个家伙没有好好保护自己的“果实“,所以我不费吹灰之力便猜到了密码,并抢占了这台服务器的控制权;接下来,我又在深圳的一家商业网站上找到了一台很”弱智“的Linux服务器,上面还有个MYSQL数据库,我毫不犹豫地纳入囊中,这样我便有了两个可以指挥的“冲锋战士”,自己就可以退居二线,运筹帷幄。

侦查阶段

其实这期间我也下了不少功夫,比如学习G公司的网站,而且通过在各种互联网博客、论坛等新媒体平台搜寻,找到了大部分G公司员工发表的文章,虽然文章大部分都是一些技术交流以及非商业性质的讨论与建议,偶尔也有涉及到公司网络结构的文章,但是我更关心的是,他们都留下了真实的邮箱地址,所以我很快便猜出了G公司邮箱的命名规则,还意外找到了公司部分销售机构的通讯录,在收集了大约200个G公司的邮箱地址后,我开始准备下一个阶段的工作了。

钓鱼阶段

既然是钓鱼,我得先准备鱼饵,我发现大多数码农都有上班时间玩游戏的爱好,正好我手里有一款不错智力攻关型的游戏软件,以前是自己在无聊的时候编写的,从没有给人看过,也就平常自己玩玩,现在正好派上用场。于时我把这款游戏放到深圳的那台服务器上,然后申请注册了一个网络域名,在服务器上开启游戏下载服务,还建立了所谓的公司服务邮箱,接下来指挥南京的服务器给“精选”出来的20名G公司员工邮箱发出了诱惑邮件,大致就是需要高手来挑战之类的免费试玩游戏,而邮件中的游戏下载链接指向深圳的服务器,当然了,考虑到G公司邮件服务器上的发垃圾过滤功能,我不会给所有人都发邮件。他们在下载游戏的同时,也把我事先采用打包软件工具和游戏软件打包在一起的木马程序一并下载了,而且为了安全起见,这个木马程序是我单独设计的,可以保证不被G公司的反病毒软件发现。

接下来便等鱼儿上钩,果然没多久,就有一个员工下载了游戏,即使对方执行游戏之前用了反病毒软件进行了检查,也没有发现任何问题,他没有注意到的是,游戏开始的同时,我的木马后门程序也开始工作了,就这样,钓鱼完成。

病毒传播

接下来,该员工只要重新建立了与公司的VPN连接,木马就可以通过VPN链路扫描公司网络,找到了一个Windows文件共享目录,里面有很多员工常用的软件,然后把其中有个员工常用文字编辑notepad.exe软件改名为nn.com,再把自身复制后上传为notepad.exe,就这样,木马最后便堂而皇之地从VPN用户传播到了公司内部的网络上。公司其他员工如果调用notepad.exe,木马就先复制自己,再调用nn.com,所以很快,木马病毒在用户感觉不到异常的情况下,开始在G公司网络内部四处传播。

盗号窃取

我的木马还有一个任务就是收集系统内存放密码的文件,通过用户建立新连接的键盘记录,过滤出用户ID和密码,很快南京的服务器上就收集了500多个密码散列,当然,我并没有直接到南京的服务器上去破译这些密码,那样很容易被追查到,而是通过建立网络连接的“中继站”,安装Covert_TCP服务器软件以及选择不容易被怀疑的知名商业网站作为跳点这一系列方式,建立了“TCP ack”弹跃模式的访问通道,使用远程命令方式访问南京的服务器。最终利用破解工具成功获取了50个密码,这里面还包括一些高级管理人员的ID和密码,我利用这些刚破译的密码,成功从南京的服务器上以“合法身份”登录到G公司的VPN网关,并进入内部网络,扫描并找到Sofer软件的位置所在。由于G公司内部网络的安全监控系统很强大,为了避免高频率的发包扫描被安全管理人员发现,我还不忘利用自己手里上万个僵尸机器对G公司的外部网站进行间歇性的DDOS攻击来分散注意力,采用分布式、间歇式的扫描方式,缓慢地探测。所以最终在定位了Sofer软件的位置后,加上有不断提供的“密码支持”,我成功取得了代码仓库的下载权限,没有几天,我便通过间接途径把全部代码逐步下载到自己的系统中。

收尾拿钱

取走源码之后,我还不忘删除自己的入侵轨迹,下达木马自行毁灭的指令,并删除了日志。交货时,看到西装男拿到光盘时惊喜的眼神,我特别有成就感,点着厚厚的钞票,开始计划着自己的夏威夷之旅……

通过这个案例中职业黑客H的“出更”经历来看,我们不难发现G公司在网络安全管理的漏洞:员工网络安全意识薄弱、内网权限划分不合理、安全管理人员忧患意识与防护经验欠缺……以上都为H窃取软件源码提供了先决条件,那么接下来我们就以案例中G公司的网络安全管理漏洞为触点来讲讲云涌零信任是如何解决网络安全实际问题的。

1.钓鱼阶段,针对木马的拦截

即使在员工自行下载木马的情况下,云涌零信任客户端会主动在其进入内网前主动检测到设备的安全能力是否开启以及设备是否处于安全状态,这样便会让木马无所遁形,一经发现便会及时被处理。

2.病毒传播阶段,针对公司内部员工的访问权限问题

由于一般的公司只知道控制边界访问权限,无法防止内网横向访问带来的安全风险,黑客便会通过普通员工的访问权限进入内网,再利用内网某些薄弱的系统做跳板,最终获取到公司内部的网络数据;而云涌零信任则基于用户身份细颗粒度授权,不同职责的用户授予不同内网服务的访问权限。例如不会允许行政部门员工远程访问CRM系统 ,或仅允许合作伙伴访问某一个必要的内网服务等。

3.盗号窃取阶段,针对身份认证

H虽然通过各种复杂手段成功盗取多个账号密码,并最终获得软件下载权限,但是云涌零信任通过SDP软件定义边界,打破传统的网络物理边界,先认证后访问服务隐藏,对未授权用户及设备完全不可见,单包敲门,服务仅对合法身份开放访问端口,此外IAM可增强身份识别与访问管理,基于身份细颗粒度的访问授权最小访问权限控制,做到动态授权与持续审计,这样H即使盗取多个账号也无法通过身份认证,更别提最终窃取软件了。

总而言之,云涌零信任安全管理平台是基于先进的零信任理念即永不信任、始终验证原则,采用SDP软件定义边界网络安全架构,通过服务隐藏及单包敲门技术、细颗粒度最小授权管理及风险动态识别能力,通过微隔离、防数据泄漏等手段,提供安全可靠的网络接入与访问控制,打造平台级的身份与数据安全管控系统,解决企业远程网络接入安全,以及企业工业设备的南北向数据接入安全以及东西向数据访问安全。

云涌零信任安全管理平台除了可广泛应用于远程网络访问与授权管理之外,还可以应用在物联网数据上云、边缘计算设备安全管控等场景。想了解更多关于云涌零信任安全管理平台的内容,请登录网站https://www.yyztn.com/查看,而且还有免费试用平台可供体验,欢迎垂询!

关于云涌

云涌科技是一家以嵌入式技术为背景,提供工业信息安全和工业物联网解决方案的高新技术企业。公司2004年成立,总部位于江苏泰州,在北京、郑州、南京,泰州、深圳设有研发中心。2020年在上海证券交易所科创板成功上市(股票代码688060)。

云涌科技拥有成熟的基于ARM、PowerPC、MIPS、龙芯、飞腾等嵌入式开发平台,具备FPGA密码卡设计,零信任安全架构,可信计算等核心技术。产品包括:基于可信的工业信息安全设备、加密卡及相关密码组件、基于零信任的边缘计算机及工业物联网方案。在能源电力、交通物流、石油石化、智慧城市等行业,云涌科技不断为客户提供更好的产品和技术服务,与客户合作共赢,聚创未来。