云涌科技守护工业物联网安全

- 分类:云涌新闻

- 作者:

- 来源:

- 发布时间:2022-11-18

- 访问量:4502

云涌科技守护工业物联网安全

【概要描述】

2022年9月5日,国家计算机病毒应急处理中心发布了关于西北工业大学遭受美国国家安全局网络攻击的调查报告,美国国家安全局(NSA)下属的特定入侵行动办公室(TAO)使用了40余种不同的专属网络攻击武器,持续对西北工业大学开展攻击窃密,窃取该校关键网络设备配置、网管数据、运维数据等核心技术数据。

美国攻击我西北工大 窃取重要信息

证据表明,美国国家安全局针对西北工业大学实施网络攻击和数据窃密的证据链清晰完整,是一盘精心布局、蓄谋已久、用心险恶的“大棋”。今年4月,西北工业大学报警称,发现一批以科研评审、答辩邀请和出国通知等为主题的钓鱼邮件,内含木马程序,引诱部分师生点击链接。部分教职工电脑也存在遭受网络攻击的痕迹。技术分析显示,攻击的发起方正是美国国家安全局!攻击过程使用的专业网络攻击武器包含了41种之多,分四种类型,先攻击突破,再持久控制,再潜伏窃取,最后消除痕迹,手段无比娴熟。

随着工业网络智能化的不断提升,工控系统接入云平台网络是用户的刚性需求,然而工业互联网的安全隐患尚未引发业界足够的重视,很多不设防的工业物联在黑客面前几乎裸奔,就最近针对关键基础设施的恶意软件(如Industroyer2、Triton和INCONTROLLER )来看,攻击者已经意识到工控上存在大量的不安全设计,并准备利用这些漏洞对基础设施发起攻击。

在现实世界里,这些漏洞很有可能被武器化,并大规模在、天然气管道、风力涡轮机或离散制造装配线等领域应用,以扰乱燃料运输、超越安全设置、停止控制压缩机站的能力以及改变可编程逻辑的功能控制器(PLC)等。考虑到受影响的产品广泛应用于石油和天然气、化学、核能、发电和配电、制造、水处理和配电、采矿和楼宇自动化等关键基础设施行业,这些漏洞一旦被攻击者大规模利用,很有可能会对社会造成灾难性后果。

云涌工业物联网安全解决方案

1.方案介绍

云涌工业物联网安全解决方案基于先进的零信任理念即永不信任、始终验证,动态授权原则,采用SDP软件定义边界网络安全架构,为基于云/边/端三级分层模型的物联网系统,提供增强身份认证和授权,设备身份安全,数据存储安全,网络访问与传输安全,主机加固,软件供应链安全等多维度防护。

整体方案由零信任网络访问平台,零信任边缘网关管理平台,零信任边缘应用分发平台,主机加固管理平台4部分组成。

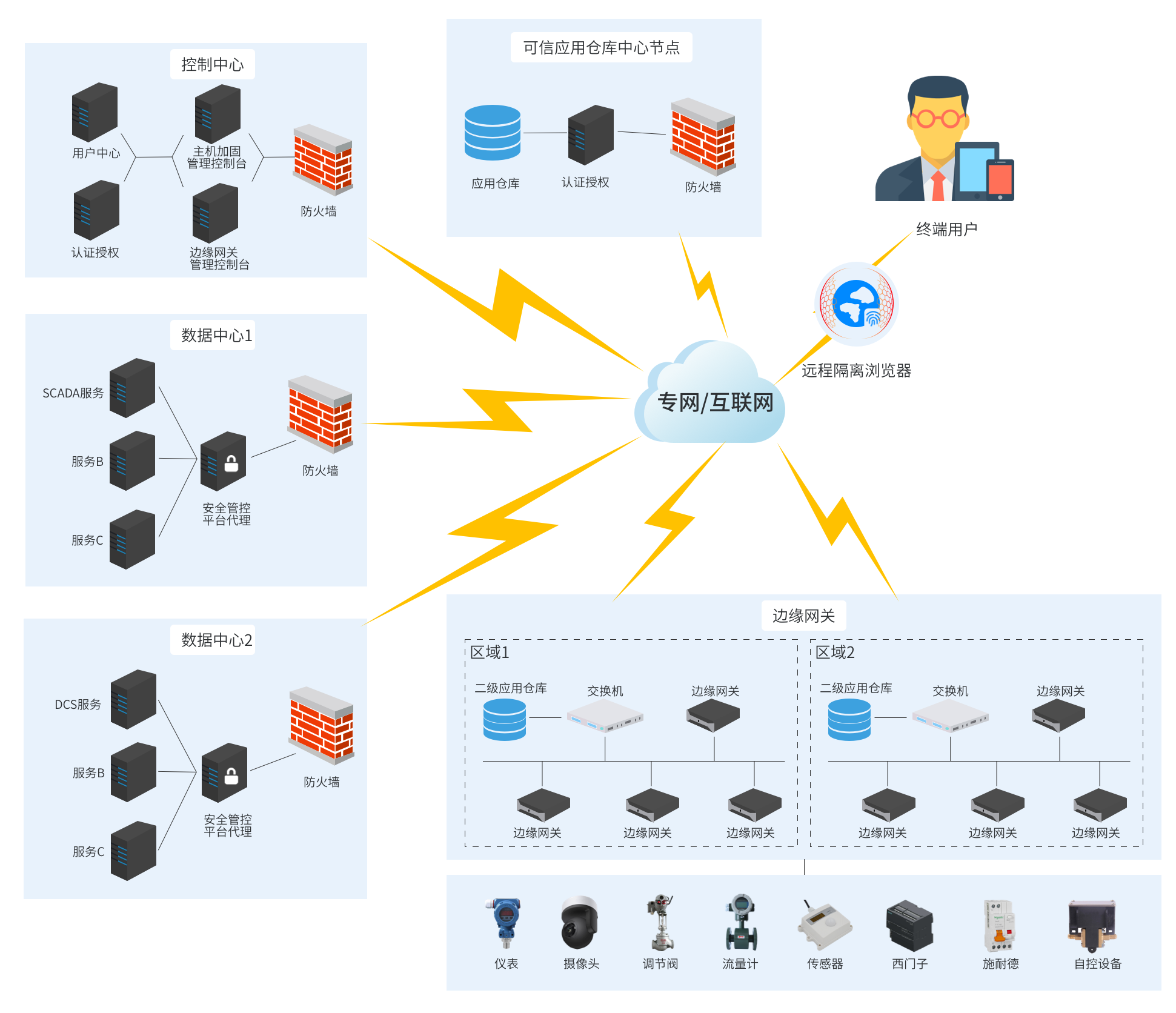

基于零信任的云边端管控系统整体网络拓扑图

2.各子系统功能介绍

零信任网络访问平台

零信任网络访问平台融合了当前最新的安全技术,通过联动的安全矩阵设计,形成一个整体的安全闭环。安全矩阵主要包括:SDP安全框架,远程浏览器隔离,增强IAM, 内网穿透,动态审计与行为分析,态势感知,端点检测与响应EDR,主机加固,API代理等。

零信任边缘计算平台

平台支持边缘网关设备全生命周期管理,IoT设备接入策略管理,边缘各节点之间强制多种安全的身份认证技术,加密传输隧道技术,边缘节点微隔离技术,借助基于用户空间的加密文件系统,实现边缘设备的身份安全、接入安全、数据传输安全及数据存储安全等功能。

零信任边缘应用分发平台

通过建立中心和二级分布式的应用仓库节点,保证设备升级和部署的应用程序供应链安全。所有应用上传后均通过EDR进行恶意木马病毒扫描,保障了边缘网关安装应用的安全性。中心化的管理保证数据安全的同时还能简化管理的成本和工作量。

二级节点自动同步中心的仓库数据,靠近边缘侧就近部署,保证了应用下载的负载能力和网络的可靠性。应用仓库支持docker镜像仓库和原生本地应用软件仓库。

应用分发延续控制面和数据面的分离架构,中心提供应用的灰度发布,代码漏洞扫描分析,和下载认证凭证的集中管理。边缘网关出厂部署了应用升级engine程序。通过管理控制台实现主动推送或设备主动拉取方式获取实际下载URL、新版本通知、下载认证token的分发。实际下载过程在二级节点完成。

主机加固平台

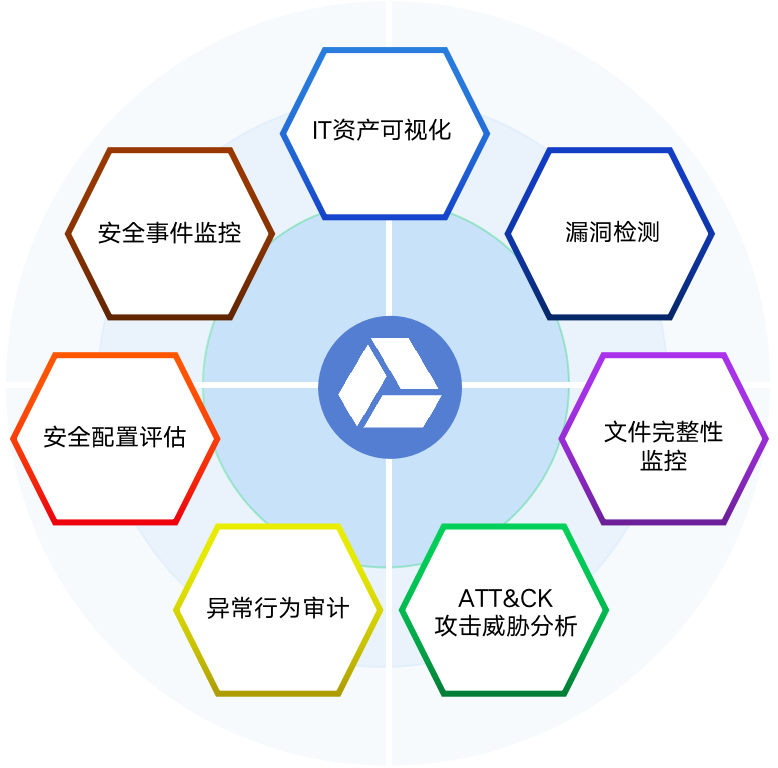

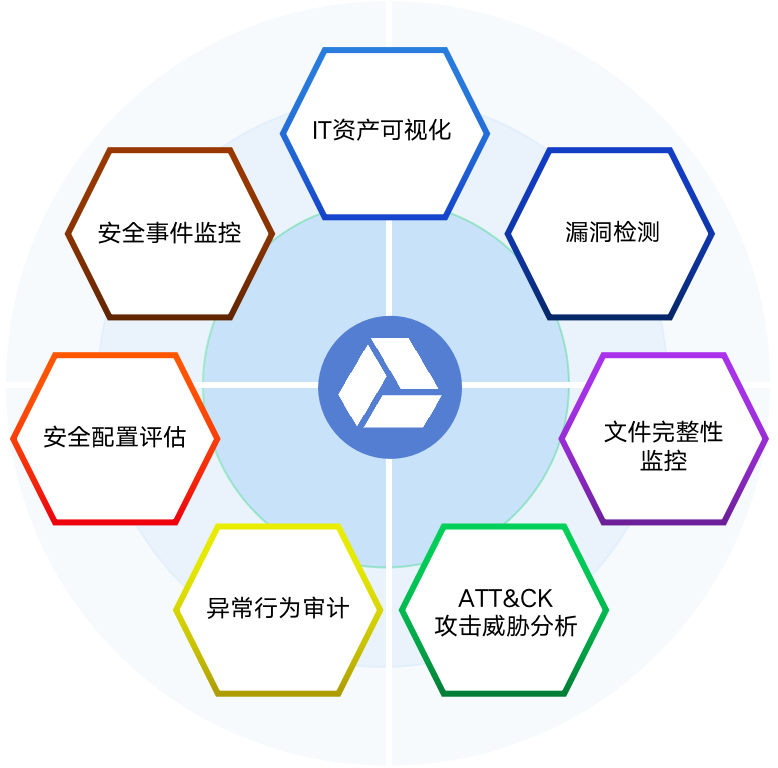

平台从操作系统安全的角度出发,以可信计算为基础、访问控制为核心,围绕“可信、可控、可管”三个维度构建服务器主动防御体系,从源头上保证服务器安全。

方案先进性

本方案融合了当前最新的安全技术通过联动的安全矩阵设计,形成一个整体的安全闭环。安全矩阵主要包括:SDP安全框架,远程浏览器隔离,增强IAM, 端点检测与响应EDR,边缘微隔离,内网穿透,动态审计与行为分析,态势感知,API代理、主机加固与可信计算。

方案在设计上兼顾了最重要的7个不同维度的安全:身份安全,设备安全,应用程序安全,数据存储安全,网络访问与传输安全,软件供应链安全,云和 IT安全。

方案在设计上覆盖了不同阶段的安全:事前检测防御,事中及时响应阻断隔离,事后审计追溯修复。

云涌零信任云边端安全管控系统,作为严格基于零信任理念的新一代整体解决方案,具有以下优点:

控制中心与数据中心分离,控制面与数据面的解耦分离,实现可扩展的安全系统。概念划分清晰,职责明确。控制中心,统一负责安全接入,认证,授权,不涉及数据传输。数据中心专注于数据加密传输。

控制中心和数据中心,无状态部署,可以随时扩容满足更大网络传输,认证,授权需求。

控制中心,数据中心服务隐藏,不开放端口,有效避免端口扫描,有效防止DDos攻击。

边缘网关双向TLS+多因子认证,细粒度授权,多重安全保障边缘网关的数据安全。建立网关之间,网关到数据中心的安全传输保障数据安全,所有功能基于透明代理实现,第三方业务程序无需任何修改,无缝集成。

- 分类:云涌新闻

- 作者:

- 来源:

- 发布时间:2022-11-18

- 访问量:4502

2022年9月5日,国家计算机病毒应急处理中心发布了关于西北工业大学遭受美国国家安全局网络攻击的调查报告,美国国家安全局(NSA)下属的特定入侵行动办公室(TAO)使用了40余种不同的专属网络攻击武器,持续对西北工业大学开展攻击窃密,窃取该校关键网络设备配置、网管数据、运维数据等核心技术数据。

美国攻击我西北工大 窃取重要信息

证据表明,美国国家安全局针对西北工业大学实施网络攻击和数据窃密的证据链清晰完整,是一盘精心布局、蓄谋已久、用心险恶的“大棋”。今年4月,西北工业大学报警称,发现一批以科研评审、答辩邀请和出国通知等为主题的钓鱼邮件,内含木马程序,引诱部分师生点击链接。部分教职工电脑也存在遭受网络攻击的痕迹。技术分析显示,攻击的发起方正是美国国家安全局!攻击过程使用的专业网络攻击武器包含了41种之多,分四种类型,先攻击突破,再持久控制,再潜伏窃取,最后消除痕迹,手段无比娴熟。

随着工业网络智能化的不断提升,工控系统接入云平台网络是用户的刚性需求,然而工业互联网的安全隐患尚未引发业界足够的重视,很多不设防的工业物联在黑客面前几乎裸奔,就最近针对关键基础设施的恶意软件(如Industroyer2、Triton和INCONTROLLER )来看,攻击者已经意识到工控上存在大量的不安全设计,并准备利用这些漏洞对基础设施发起攻击。

在现实世界里,这些漏洞很有可能被武器化,并大规模在、天然气管道、风力涡轮机或离散制造装配线等领域应用,以扰乱燃料运输、超越安全设置、停止控制压缩机站的能力以及改变可编程逻辑的功能控制器(PLC)等。考虑到受影响的产品广泛应用于石油和天然气、化学、核能、发电和配电、制造、水处理和配电、采矿和楼宇自动化等关键基础设施行业,这些漏洞一旦被攻击者大规模利用,很有可能会对社会造成灾难性后果。

云涌工业物联网安全解决方案

1.方案介绍

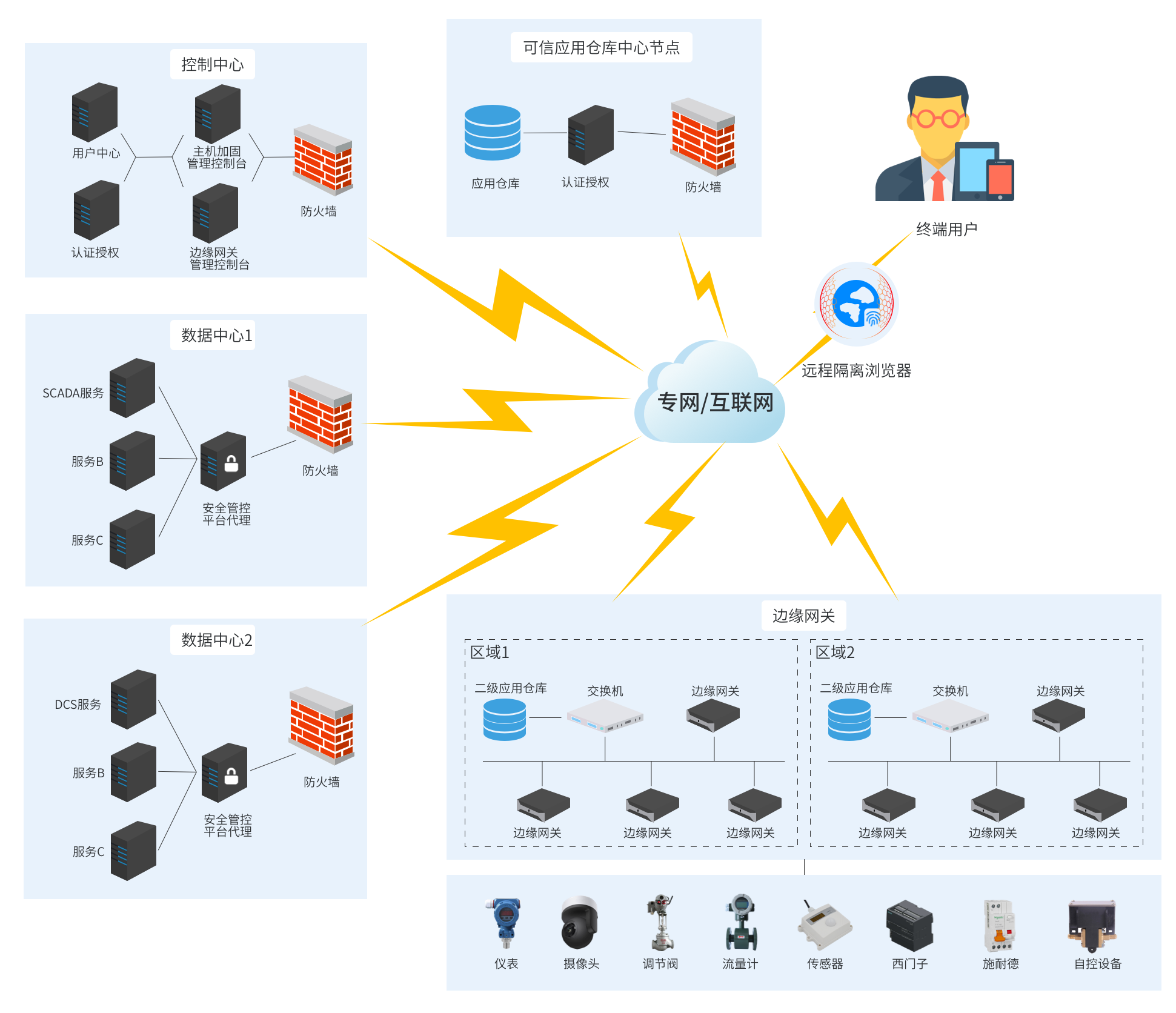

云涌工业物联网安全解决方案基于先进的零信任理念即永不信任、始终验证,动态授权原则,采用SDP软件定义边界网络安全架构,为基于云/边/端三级分层模型的物联网系统,提供增强身份认证和授权,设备身份安全,数据存储安全,网络访问与传输安全,主机加固,软件供应链安全等多维度防护。

整体方案由零信任网络访问平台,零信任边缘网关管理平台,零信任边缘应用分发平台,主机加固管理平台4部分组成。

基于零信任的云边端管控系统整体网络拓扑图

2.各子系统功能介绍

零信任网络访问平台

零信任网络访问平台融合了当前最新的安全技术,通过联动的安全矩阵设计,形成一个整体的安全闭环。安全矩阵主要包括:SDP安全框架,远程浏览器隔离,增强IAM, 内网穿透,动态审计与行为分析,态势感知,端点检测与响应EDR,主机加固,API代理等。

零信任边缘计算平台

平台支持边缘网关设备全生命周期管理,IoT设备接入策略管理,边缘各节点之间强制多种安全的身份认证技术,加密传输隧道技术,边缘节点微隔离技术,借助基于用户空间的加密文件系统,实现边缘设备的身份安全、接入安全、数据传输安全及数据存储安全等功能。

零信任边缘应用分发平台

通过建立中心和二级分布式的应用仓库节点,保证设备升级和部署的应用程序供应链安全。所有应用上传后均通过EDR进行恶意木马病毒扫描,保障了边缘网关安装应用的安全性。中心化的管理保证数据安全的同时还能简化管理的成本和工作量。

二级节点自动同步中心的仓库数据,靠近边缘侧就近部署,保证了应用下载的负载能力和网络的可靠性。应用仓库支持docker镜像仓库和原生本地应用软件仓库。

应用分发延续控制面和数据面的分离架构,中心提供应用的灰度发布,代码漏洞扫描分析,和下载认证凭证的集中管理。边缘网关出厂部署了应用升级engine程序。通过管理控制台实现主动推送或设备主动拉取方式获取实际下载URL、新版本通知、下载认证token的分发。实际下载过程在二级节点完成。

主机加固平台

平台从操作系统安全的角度出发,以可信计算为基础、访问控制为核心,围绕“可信、可控、可管”三个维度构建服务器主动防御体系,从源头上保证服务器安全。

方案先进性

本方案融合了当前最新的安全技术通过联动的安全矩阵设计,形成一个整体的安全闭环。安全矩阵主要包括:SDP安全框架,远程浏览器隔离,增强IAM, 端点检测与响应EDR,边缘微隔离,内网穿透,动态审计与行为分析,态势感知,API代理、主机加固与可信计算。

方案在设计上兼顾了最重要的7个不同维度的安全:身份安全,设备安全,应用程序安全,数据存储安全,网络访问与传输安全,软件供应链安全,云和 IT安全。

方案在设计上覆盖了不同阶段的安全:事前检测防御,事中及时响应阻断隔离,事后审计追溯修复。

云涌零信任云边端安全管控系统,作为严格基于零信任理念的新一代整体解决方案,具有以下优点:

控制中心与数据中心分离,控制面与数据面的解耦分离,实现可扩展的安全系统。概念划分清晰,职责明确。控制中心,统一负责安全接入,认证,授权,不涉及数据传输。数据中心专注于数据加密传输。

控制中心和数据中心,无状态部署,可以随时扩容满足更大网络传输,认证,授权需求。

控制中心,数据中心服务隐藏,不开放端口,有效避免端口扫描,有效防止DDos攻击。

边缘网关双向TLS+多因子认证,细粒度授权,多重安全保障边缘网关的数据安全。建立网关之间,网关到数据中心的安全传输保障数据安全,所有功能基于透明代理实现,第三方业务程序无需任何修改,无缝集成。